Die Daten werden täglich aktualisiert.

Archiv:2008/Piratenmagazin/Anonymisierungsdienste

|

Dieser Artikel wurde bereits in der Sonderausgabe Vorratsdatenspeicherung. Ausgabe des Piratenmagazins veröffentlicht. Korrekturen sind zwar erwünscht, fließen jedoch nicht mehr ins Magazin ein. |

- Verfasser: Hoshpak

- Erstellt am: 07.01.2008

- Rechte: cc-by

- Stand: fertig

Grundlage

Im Zuge der Vorratsdatenspeicherung soll unter anderem gespeichert werden, wer sich wann für welchen Zeitraum mit welcher IP-Adresse im Internet einwählt. Diese Daten könnten nun dazu genutzt werden, um die Aktionen eines Nutzers im Internet nachzuvollziehen. Schließlich hinterlassen wir bei der täglichen Internet-Nutzung überall Datenspuren. Immer wenn wir eine Webseite aufrufen oder andere Internet-basierte Dienste nutzen, wird zwangsläufig die IP-Adresse des Anschlusses übertragen. Das ist zwar an sich logisch, da der andere Server wissen muss, an wen er die Antwortpakete schicken muss, lässt aber auch zusammen mit den Daten aus der Vorratsdatenspeicherung eine Identifizierung des Nutzers zu. Gerade für Filesharer ist das ungünstig, da die Musikindustrie nun eine bessere Möglichkeit hat, Nutzer von Tauschbörsen zu identifizieren und zu verklagen, aber es gibt auch viele andere Situationen, in denen man nicht unbedingt identifizierbar sein will, etwa bei der Recherche zu politischen Themen. Um dies zu vermeiden, gibt es verschiedene technische Möglichkeiten, seine IP-Adresse zu verschleiern und so einen Rückschluss auf die eigene Person zu erschweren bis unmöglich zu machen.

Anonymisierungsdienste

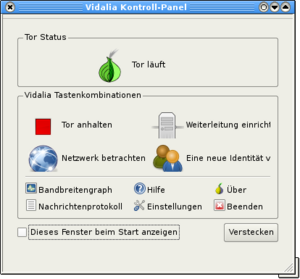

Zunächst einmal gibt es die klassischen Anonymisierungsdienste, die meist nicht sehr komfortabel sind, aber eine nach momentanen Erkentnissen gute Anonymität bieten. Einer der bekanntesten Vertreter dieser Gattung ist TOR. (The Onion Router) Dieses Netzwerk wurde ursprünglich von Matej Pfajfar an der Universität Cambridge entwickelt.

Später hat die Electronic Frontier Foundation die Entwicklung unterstützt, mittlerweile wird das Projekt durch Spenden finanziert und bietet es als freie Software allen Interessenten an. Bei TOR kommt das Prinzip des "Onion Routing" ("Zwiebel-Routing") zum Tragen. Das heißt, der Benutzer nimmt zunächst mittels der TOR-Software Kontakt zu einer zufälligen Kaskade von 3 hintereinander geschalteten Anonymisierungsservern auf. Wenn der Benutzer eine Webseite aufruft, verschlüsselt die Software das Paket in mehreren Stufen. Jeder Server entschlüsselt nun eine Verschlüsselungsschicht und leitet das Paket an seinen Nachfolger weiter. Der dritte Server hat nun das unverschlüsselte Paket und leitet es an den Zielserver weiter. Dieser antwortet und die Kette leitet das Paket in umgekehrter Reihenfolge an den Nutzer zurück. Das hat den Vorteil, dass jeder Server der Kaskade nur seinen Vorgänger und Nachfolger kennt und man so zur Aufdeckung der Identität des Nutzers die Kontrolle über alle drei Server der Kaskade bräuchte. Um dies unwahrscheinlich zu machen wird die Kaskade zusätzlich alle 10 Minuten geändert. Die Möglichkeit, dass Geheimdienste eine größere Anzahl TOR-Server betreiben könnten und somit Kontrolle über alle Server der Kaskade erlangen könnten besteht zwar, die Wahrscheinlichkeit eines Erfolgs ist aber gering und sinkt mit der steigenden Zahl der Server. Neben dem reinen Surfen erlaubt TOR auch anonyme Kommunikation über IRC und weitere Protokolle.

TOR bietet in der aktuellen Version schon ein gutes Maß an Anonymität, jedoch wurden in der Vergangenheit mehrere Angriffsmöglichkeiten bekannt, die doch zur Identifizierung des Nutzers führen könnten. Zudem ist bei der Benutzung von TOR äußerste Vorsicht geboten, da die Daten ja beim letzten Server (Exit-Node) unverschlüsselt vorliegen. Man sollte daher tunlichst darauf achten, keine Daten unverschlüsselt über das System zu schicken, die doch eine Identifizierung ermöglichen könnten oder sonstwie vertraulich sind. Besonders Passwörter und andere sensitive Informationen sollten nur verschlüsselt übertragen werden.

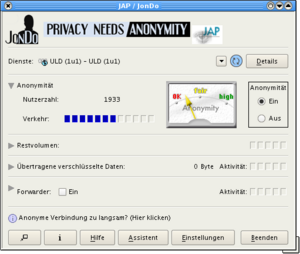

Dem Problem des Vertrauens zu den Serverbetreibern nimmt sich JonDo (früher JAP) an. Die JAVA-Software ist ebenfalls frei und wird von mehreren Universitäten in Zusammenarbeit mit dem unabhängigen Datenschutzzentrum Schleswig-Holstein entwickelt. Sie funktioniert ähnlich wie TOR, verwendet jedoch feste Kaskaden, deren Betreiber bekannt sind und eine Selbstverpflichtung unterschrieben haben. Das hat den Vorteil, dass die Möglichkeit der Übernahme durch Geheimdienste nicht besteht und die Verbindung tendenziell schneller ist.

Dafür kostet die Benutzung von JonDo in der aktuellen Version jedoch eine monatliche Gebühr und anonymisiert nur Webseitenaufrufe. Es gibt zwar auch kostenlose Kaskaden, diese bieten aber nicht die volle Anonymität. Bisherige Betreiber von Servern sind neben den Initiatoren des Projekts auch der bayerische Landesverband der Piratenpartei, der Foebud und der Chaos Computer Club. Damit bietet JonDon theoretisch ein hohes Maß an Anonymität; als Zugeständnis an das deutsche Recht musste jedoch eine Abhörschnittstelle eingebaut werden, die im Fall schwerer Straftaten die Identität von Nutzern aufdecken kann. Davon musste bis jetzt jedoch erst einmal Gebrauch gemacht werden.

Ein weiterer Ansatz zur Anonymisierung ist i2p. Es ist ebenfalls freie Software und in JAVA geschrieben. Im Gegensatz zu JonDon und TOR anonymisiert es nicht einfach den Webtraffic, sondern stellt ein eigenes anonymes Netzwerk im Internet dar. Deswegen ist es auch nicht an Server gebunden, sondern jeder Nutzer leitet Pakete für andere Nutzer weiter. Das Grundprinzip ist ähnlich dem "Onion-Routing" von TOR, jedoch fasst i2p zusätzlich Pakete von verschiedenen Leuten zusammen, verschlüsselt diese zusätzlich und schickt sie erst dann als größeres Paket weiter. Dieses auch als "Garlic-Routing" bekannte Prinzip stellt sicher, dass nicht aufgrund der Verbindungen Rückschlüsse auf einzelne Nutzer möglich werden. Durch das geschlossene System kann man mit i2p aber auch nur speziell dafür geschriebene Anwendungen benutzen. Davon gibt es einige, unter anderem ist es möglich sich eine anonyme Emailadresse einzurichten, (die allerdings beim Senden auf 20 Mails pro Tag beschränkt ist, um Spam zu vermeiden) Dateien über eMule, Bittorent und Gnutella zu tauschen, sich anonym an Usenet-Diskussionen zu beteiligen und ein anonymes Blog zu führen. Die Anonymität mit i2p gilt als gut, jedoch besteht auch hier äußerste Vorsicht bei der Preisgabe persönlicher Informationen, sonst können am Ende doch noch Rückschlüsse auf die eigene Person möglich sein.

VPN

Während die schon genannten Anonymisierungsdienste alle gemeinsam haben, dass sie ziemlich langsam sind und damit kaum für Filesharing oder ähnliches taugen, bieten anonymisierende Proxys bzw. VPNs teilweise schnellere Verbindungen, die sich auch schon mal zum Download von größeren Dateien wie Filmen eignen. Ein bekanntes Beispiel für einen solchen Proxy ist der Dienst Relakks, der von der schwedischen Piratenpartei betrieben wird. Dabei wird grundsätzlich erst mal eine VPN-Verbindung (Virtual Private Network) zu einem Server des Dienstleisters aufgebaut. Über diesen Server werden nun sämtliche Verbindungen geleitet. Aufgerufenen Webseiten gegenüber erscheint also nur die Adresse des Servers. Der zu betreibende Aufwand ist abgesehen von den monatlichen Kosten relativ gering, die Anonymität leider auch. Dieses steht und fällt mit der Integrität des Betreibers, der bei solchen Diensten den einzigen Mittelsmann darstellt und damit jederzeit die Anonymität aufheben kann. Für Filesharer könnte sich dieses Modell dennoch als praktikable Lösung herausstellen.

Fazit

Mit der perfekten Anonymität ist es wie mit der absoluten Sicherheit, es gibt sie einfach nicht. Dennoch gibt es einige Methoden, die einem relativ guten Schutz gewähren. Jeder sollte sich zumindest mit den entsprechenden Technologien vertraut machen, um in der Lage zu sein, seine Privatsphäre vor dem nicht zu stillenden Datenhunger des Staates zu schützen. In Zukunft wird man wohl zunehmend auf Server im Ausland ausweichen müssen, weil das Gesetz zur Vorratsdatenspeicherung auch Anonymisierungsdienste zur Speicherung von Verbindungsdaten verpflichtet.

weiterführende Links

- deutschsprachige TOR-Webseite: https://www.torproject.org/index.html.de

- JAP-Webseite: https://anon.inf.tu-dresden.de/index.html

- I2P-Webseite: https://www.i2p2.de/

- Relakks-Webseite (Englisch): https://www.relakks.com/?lang=eng&cid=gb